Nieuwe Android-bankmalware is vermomd als valse Google Play-update

Er is een nieuwe, gevaarlijke vorm van Android-bankmalware opgedoken die zich voordoet als valse Google Play-update. Via deze malware kunnen hackers jouw telefoon overnemen en allerlei gegevens buitmaken. Zo hopen ze zich toegang tot jouw bankrekening te verschaffen. Hoe werkt dat precies, en waar moet je op letten?

Het is verstandig om software op je telefoon zo veel mogelijk up-to-date te houden, net als het besturingssysteem. Hoe recenter deze software is, hoe kleiner de kans dat kwaadwillenden misbruik kunnen maken van eventuele hiaten in de beveiliging.

Maar wat als bepaalde malware juist wordt gepresenteerd als belangrijke, essentiële software-update? Daar is in dit geval sprake van, en wel in de vorm van een valse update van Google Play, niet geheel toevallig een programma dat praktisch iedere Android-gebruiker gebruikt.

Het gaat om malware met de naam Antidot, onlangs ontdekt door cybersecuritybedrijf Cyble en uitvoerig beschreven in een blogpost.

Het artikel gaat verder na onderstaande tweet.

Wat kan deze malware zoal?

Het gaat om een zeer gevaarlijk en hardnekkig stuk malware. Deze Antidot-malware kan onder andere contacten en tekstberichten lezen en onderscheppen.

Ook worden toetsaanslagen geregistreerd, zodat wachtwoorden en andere inloggegevens kunnen worden buitgemaakt. Daarnaast kan deze malware inkomend telefoonverkeer doorschakelen én is het mogelijk om het toestel op afstand te vergrendelen.

Een infectie met deze malware is dan ook een flink risico, zeker omdat veel smartphonegebruikers financiële zaken doen op hun telefoon, zoals internetbankieren, betalen via PayPal of aankopen doen met de creditcard. De schade die hackers met deze gegevens kunnen veroorzaken, is enorm.

Malware verspreid via valse 'Google Play'-updates

Deze malware wordt verspreid in de vorm van valse 'Google Play'-updates. Daar is bewust voor gekozen, want Google Play is één van de belangrijkste apps op een doorsnee Android-smartphone.

Er is praktisch geen bezitter van een Android-toestel die deze app niet gebruikt. En dat komt doordat je via Google Play nieuwe apps downloadt of bestaande apps updatet naar de nieuwste versie.

Voordat je deze malware op je toestel krijgt, moet je echter wel iets doen. Deze valse 'Google Play'-update wordt dan ook aangeboden op manieren die vrij gebruikelijk zijn als het gaat om phishing.

Je kan bijvoorbeeld een mail of een sms krijgen uit naam van Google waarin je het verzoek krijgt om Google Play te updaten. Omdat je Google Play regelmatig gebruikt, zie je er in eerste instantie geen kwaad in. Maar de link naar de zogenaamde update verwijst naar een bestand dat je moet 'sideloaden'. Je downloadt deze 'update' – in werkelijkheid juist de malware – dus niet uit de officiële Google Play-store.

Het artikel loopt verder na onderstaande afbeelding.

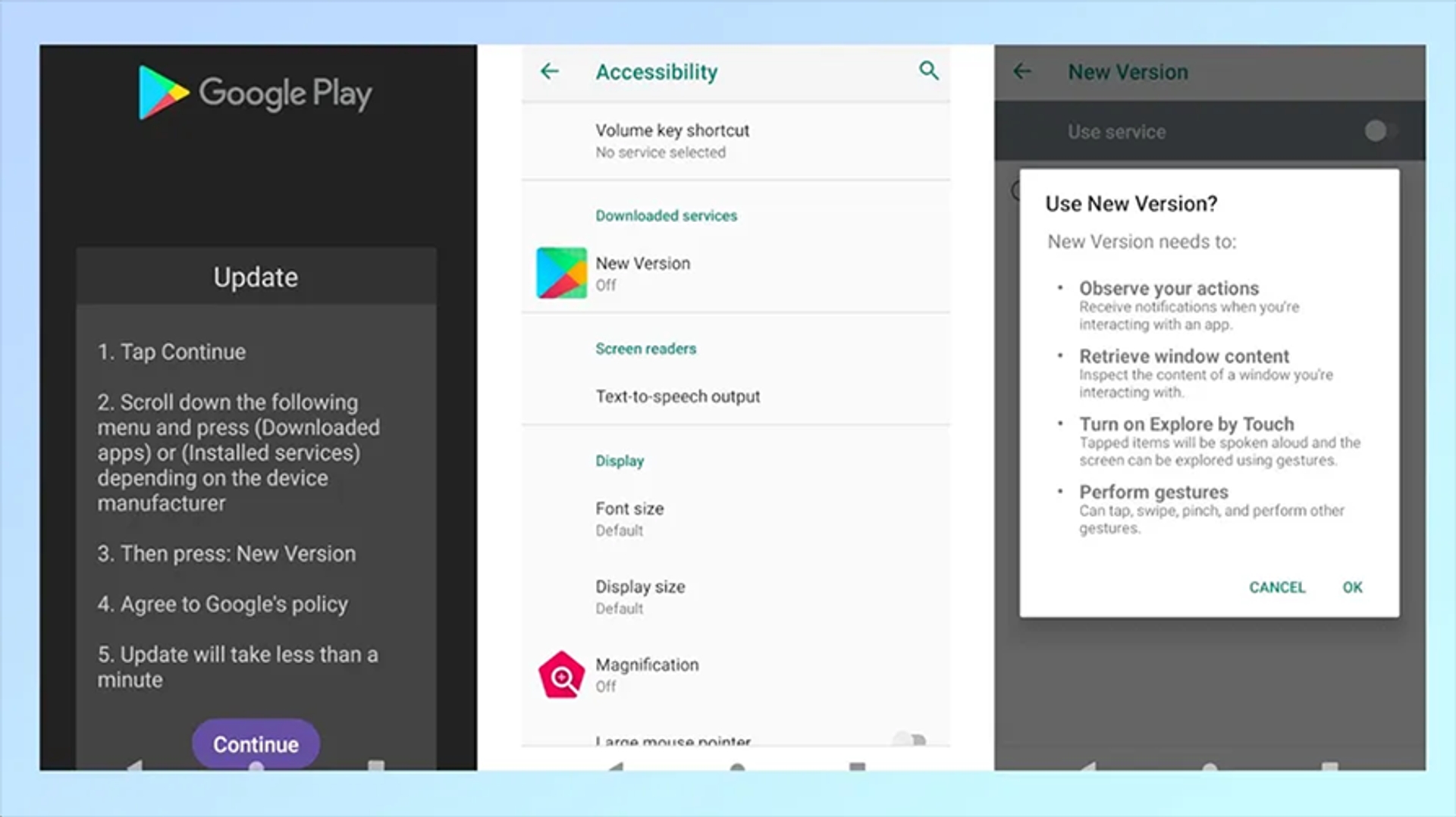

Schermafbeeldingen van de valse 'Google Play'-update, in werkelijkheid download je zo de Antidot-malware

© via Cyble

Wat opvalt is dat deze malware in verschillende talen beschikbaar is. De ontwikkelaars hebben het bewust zó gemaakt dat via dezelfde malware gebruikers in verschillende landen kunnen worden benaderd. De Antidot-malware is al gesignaleerd in het Engels, Duits, Frans, Spaans, Russisch, Portugees en Roemeens.

Van een Nederlandstalige variant zijn momenteel geen meldingen bekend, maar het valt niet uit te sluiten dat dat in de toekomst niet verandert. En daarom is het goed als je maar vast op de hoogte bent: een gewaarschuwd mens telt immers voor twee.

Eenmaal geïnstalleerd krijg je via de malware nóg een scherm te zien met een zogenaamde update. Hier proberen degenen achter deze malware je ertoe te verleiden om de zogenaamde app toegang te verlenen tot jouw toestel. Zo geef je de malware in feite toestemming om alles op jouw telefoon te zien en doen, want zodra je akkoord gaat, kunnen hackers op afstand de controle over jouw toestel overnemen.

Vervalste inlogpagina's van banken

Deze malware is zó verfijnd dat het in staat is om te detecteren bij welke bank jij zit. Op het moment dat jij de app van jouw bank opent, wordt er in een browservenster een phishingsite getoond in de huisstijl van jouw bank. Wie even niet oplet, kan zonder het door te hebben inloggen op de nagemaakte pagina, en niet via de échte app. Het gevolg laat zich raden: je geeft op die manier je inloggegevens prijs aan hackers.

Maar ook in het geval er geen kopie is van de app van jouw bank, ben je niet veilig: in dat geval onderschept een keylogger gewoon jouw invoer en ben je je inloggegevens ook kwijt. Deze malware heeft dan ook de potentie om tot flinke financiële schade te leiden.

Hoe voorkom je dat jij deze malware op je telefoon krijgt?

Het grootste risico is het zogenaamde sideloaden, oftewel het installeren van apps buiten de officiële (échte!) Google Play Store om. Ook in het geval van deze malware is daar namelijk sprake van: wie per mail of sms het verzoek krijgt om deze valse update te downloaden, moet toestemming geven om een softwarepakket te downloaden dat niet in de Google Play Store staat.

Er kunnen legitieme redenen zijn om bepaalde apps te sideloaden, en niet alle apps die niet in de Google Play Store staan, zijn per definitie onveilig. Maar voor doorsnee gebruikers is dit eigenlijk niet nodig.

Daarnaast is het uiteraard altijd verstandig om urgente mails, sms'jes of WhatsApp-berichten met linkjes met een gezonde dosis achterdocht te bekijken. En zorg voor een goede virusscanner op je telefoon, daarmee kun je een hoop potentieel leed voorkomen.

Bron: Cyble, Tom's Guide

Thema's:

Praat mee

Altijd op de hoogte blijven van het laatste nieuws?

Meld je snel en gratis aan voor de Kassa nieuwsbrief!